چگونه هکرها به دکلهای مخابراتی نفوذ میکنند؟

گارشناسان امنیتی شرکت Zimperium موفق به شناسایی رخنههای امنیتی در ایستگاههای BTS شدند. این رخنهها نه تنها به هکرها اجازه میدهد به دکلهای تلفن همراه نفوذ کنند، بلکه به آنها اجازه میدهد، برجهای BTS را از دسترس خارج کرده و به سوء استفاده از آنها بپردازند.

ایستگاههای پایه فرستنده و گیرنده که به نام BTS از آنها یاد میشود، دکل هایی هستند که روزانه در گوشه و کنار شهرها و روستاها آنها را مشاهده میکنیم. ایستگاههایی که هر روزه بر تعدد آنها روی کوهها، تپهها و ارتفاعات افزوده میشود. ایستگاههای پایه گیرنده و فرستنده ستون فقرات شبکههای موبایلی در سراسر جهان به شمار میروند. این دکلها به منظور ارسال پیامها، تماسها و بستههای اطلاعاتی از گوشیهای ما به مرکز داده اپراتور تلفن همراه مورد استفاده قرار میگیرند. در نقطه مقابل، مرکز داده نیز وظیفه دارد تا ضمن برقراری تماسها، پیامهای کوتاه را به دست گیرنده پیام تحویل داده و بستههای اطلاعاتی را از طریق شبکه جهانی به سروری که کاربر آنرا مشخص کرده است تحویل دهد.

ایستگاههای BTS فارغ از آنکه شبکه موبایلی از کدامیک از فناوریهای GSM ،UTMS یا LTE استفاده میکند، امروزه در دنیای ارتباطات نقش مهمی ایفا میکنند.

اما کارشناسان امنیتی موفق شدند رخنههای امنیتی را روی تعدادی از محصولات تولید شده از سوی شرکتهای مختلف شناسایی کنند. Zimperium شرکت امنیتی فعال در حوزه تلفنهای همراه گزارش داده است که سه رخنه امنیتی را در چند بسته نرمافزاری که از سوی ایستگاههای BTS مورد استفاده قرار میگیرد، شناسایی کرده است.

هر چند بستههای نرمافزاری دیگر از سوی این شرکت مورد آزمایش قرار نگرفتهاند، اما این احتمال وجود دارد که آنها نیز به همین آسیبپذیریها آلوده شده باشند به دلیل اینکه آنها نیز از معماری مشابهی استفاده میکنند. آزمایش به عمل آمده از سوی این شرکت نشان میدهد که نرمافزارهای متعلق به شرکتهای Legba Incorporated (YateBTS <= 5.0.0)، Range Networks (OpenBTS <= 4.0.0 and OpenBTS-UMTS <= 1.0.0) و OsmoCOMم(Osmo-TRX <= 0.1.10 and Osmo-BTS <= 0.1.10) به این آسیبپذیریها آلوده هستند.

این رخنهها به هکرها اجازه نفوذ به ایستگاههای BTS را میدهند

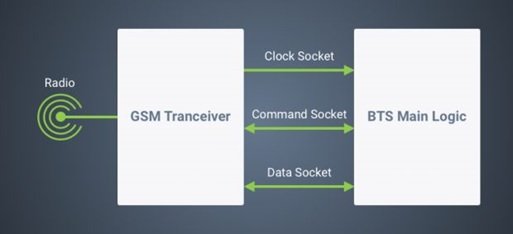

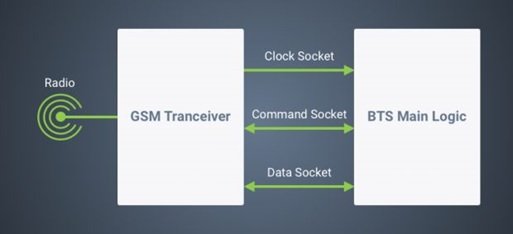

اولین باگ در سرویس نرمافزاری مرکزی BTS قرار دارد. این آسیبپذیری یک دستگاه را در معرض اتصالات خارجی قرار میدهد. بهطوریکه یک هکر میتواند از طریق اینترنت به گیرنده و فرستنده ایستگاه BTS دسترسی پیدا کند. هکر این توانایی را دارد تا بستههای UDP را به پورتهای مدیریتی خاصی همچون ۵۷۰۰، ۵۷۰۱ ارسال کرده و از قابلیتهای از پیش ساخته شده دستگاه استفاده کند. هکر با استفاده از این ترفند قادر خواهد بود، کنترل ایستگاه BTS را از آن خود کرده، ترافیک GSM را از دادههای در حال انتقال استخراج کرده و در نهایت ایستگاه BTS را در معرض حمله قرار دهد.

در همین ارتباط شرکت Zimperium به شرکتها پیشنهاد کرده است، سوکتهایی که برای کنترل و تبادل اطلاعات مورد استفاده قرار میگیرند را تنها به رابط محلی ۱۲۷.۰.۰.۱ متصل کرده یا حتی المکان برای بلوکه کرده ترافیک خارجی از یک دیوارآتش استفاده کنند. مشکل دوم در ارتباط با سرریز بافر است. باگ سرریز بافر به دلیل بستههای خیلی بزرگ UDP رخ میدهد. این رخنه به هکرها اجازه میدهد از راه دور کدهای مخرب را اجرا کنند. مشکل سوم در ارتباط با مکانیزم احراز هویت است که به یک هکر اجازه میدهد دستورات را روی فرستنده و گیرنده ایستگاه BTS اجرا کند. در نتیجه هکر بدون آنکه به مجوزهای مدیریتی نیازی داشته باشد، قادر خواهد بود از راه دور فرستنده و گیرنده را کنترل کند.